Le DNS (Domain Name System) est le premier point de contact entre vos utilisateurs et vos services. Une panne DNS signifie une indisponibilité totale, quel que soit l'état de vos serveurs applicatifs. C'est pourquoi RDEM Systems a conçu une infrastructure DNS qui respecte les plus hauts standards de résilience et de souveraineté.

Pourquoi le DNS est critique

- Premier point de défaillance

Si votre DNS ne répond pas, vos utilisateurs ne peuvent pas atteindre vos services, même si vos serveurs fonctionnent parfaitement.

- Cible privilégiée des attaques DDoS

Les attaques par déni de service ciblent fréquemment l'infrastructure DNS pour maximiser l'impact.

- Conformité NIS2 et RGPD

Les réglementations européennes exigent une résilience et une souveraineté des infrastructures critiques.

Notre Architecture DNS

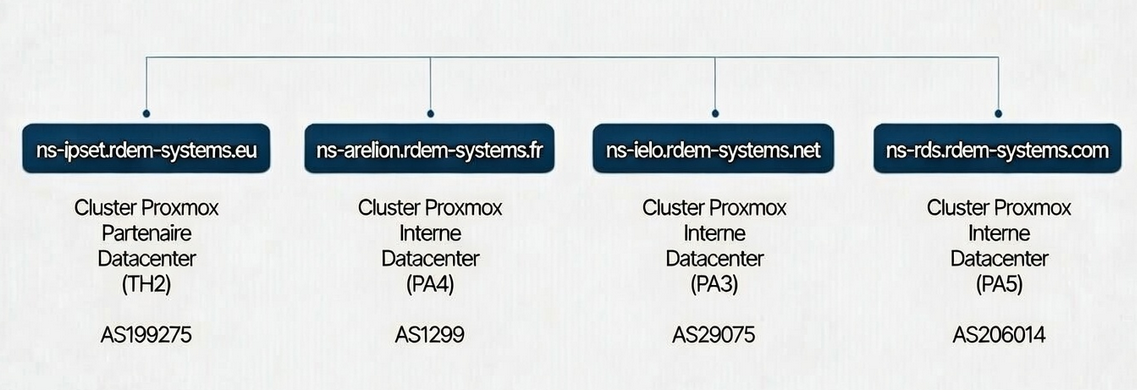

RDEM Systems opère 4 serveurs DNS autoritaires répartis sur 4 ASN (Autonomous System Numbers) distincts, hébergés dans 4 datacenters différents en région parisienne. Cette diversité garantit qu'aucun point de défaillance unique (Single Point of Failure - SPOF) ne peut impacter la résolution DNS de nos clients.

| Serveur NS | ASN | Datacenter | Rôle |

|---|---|---|---|

ns-ipset.rdem-systems.eu | AS199275 | Téléhouse 2 (Paris) | IPSET, Partenaire stratégique |

ns-arelion.rdem-systems.fr | AS1299 | Equinix PA4 (Paris) | Transitaire RDEM |

ns-rds.rdem-systems.com | AS206014 | Equinix PA5 (Paris) | ASN propre RDEM |

ns-ielo.rdem-systems.net | AS29075 | Equinix PA3 (Paris) | Transitaire RDEM |

Remarque importante : Nous utilisons volontairement 4 TLDs différents (.eu, .fr, .com, .net) pour nos serveurs NS. Cette diversité administrative suit les recommandations de la RFC 2182 : si un registre TLD rencontre un problème, les autres serveurs NS restent accessibles.

Schéma d'Architecture

Pourquoi cette architecture ?

4 ASN distincts

Chaque serveur NS est annoncé via un ASN différent (AS199275, AS1299, AS206014, AS29075). Si un ASN rencontre un problème de routage BGP ou une panne opérateur, les 3 autres serveurs continuent de répondre aux requêtes DNS sans interruption.

4 Datacenters physiques

Nos serveurs sont répartis dans 4 datacenters distincts en région parisienne : Téléhouse 2 (TH2), Equinix PA3, Equinix PA4 et Equinix PA5. Cette séparation géographique protège contre les incidents localisés (incendie, coupure électrique, fibre sectionnée).

4 TLDs indépendants

Nos serveurs NS utilisent 4 extensions différentes (.eu, .fr, .com, .net), gérées par des registres administrativement indépendants. Si un registre TLD rencontre un problème, les autres NS restent accessibles — conformément aux recommandations RFC 2182.

Mitigation DDoS naturelle

La distribution des requêtes sur 4 points de présence différents, sur des réseaux distincts, complique considérablement les attaques par déni de service distribuées et améliore la latence pour les utilisateurs.

Clusters Proxmox managés

Tous nos serveurs DNS tournent sur des clusters Proxmox que nous gérons directement. Cette maîtrise de l'infrastructure garantit une souveraineté totale et une réactivité maximale en cas d'incident.

DNSSEC activé

Toutes nos zones DNS sont signées cryptographiquement avec DNSSEC. Cette signature garantit l'authenticité et l'intégrité des réponses DNS, protégeant contre les attaques de type cache poisoning et man-in-the-middle.

Conformité NIS2 & RGPD

Cette architecture répond aux exigences européennes en matière de résilience des infrastructures critiques et de localisation des données. Tous nos serveurs sont hébergés en France.

Standards et Références

Notre architecture DNS s'appuie sur les recommandations des organismes de référence de l'Internet :

RFC 2182 - Selection and Operation of Secondary DNS Servers

La référence fondamentale (IETF, 1997) qui recommande fortement la séparation géographique, réseau (différents providers/AS) et administrative pour les serveurs DNS secondaires. Toujours citée en 2026 comme base des bonnes pratiques.

Lire la RFC 2182APNIC Blog - DNS Nameservers: Service Performance and Resilience (2025)

Recommande au moins deux plateformes anycast distinctes (dense et diverse) pour combiner performance et résilience. Confirme qu'ajouter plus de deux plateformes anycast apporte peu de gain marginal.

"Diversity and resilience [...] multiple anycast platforms can significantly improve the operational resilience."Lire l'article APNIC

DNS Made Easy - Multi-Network Redundancy (2025)

Explique pourquoi un seul backbone DNS n'est pas suffisant. Recommande la redondance multi-réseau avec serveurs sur différents ASN/providers pour le load balancing, la mitigation DDoS et la résilience.

"Distributes DNS queries across multiple points of presence to optimize performance and minimize risk."Lire l'article DNS Made Easy

Catchpoint - DNS Redundancy

Insiste sur l'utilisation de multiples fournisseurs DNS sur différents réseaux (ASN)pour survivre aux pannes spécifiques à un provider ou aux attaques DDoS ciblées.

Lire l'article CatchpointValidation et Conformité

Validé via Zonemaster

Notre configuration DNS est régulièrement testée avec Zonemaster, l'outil officiel développé par l'AFNIC et le registre suédois (.SE). Cet outil vérifie :

- La diversité géographique et réseau des serveurs NS

- La configuration DNSSEC

- La conformité aux bonnes pratiques IETF/AFNIC

- Les enregistrements glue et la cohérence de la zone

Besoin d'une infrastructure DNS résiliente ?

RDEM Systems peut déployer et gérer une infrastructure DNS similaire pour votre organisation, avec la même exigence de résilience et de souveraineté.